Mehr als 100 EU- und US-Organisationen angegriffen: StrelaStealer will an Mails

Online-Kriminelle phishen nach monetarisierbaren Informationen.

(Bild: Bild erstellt mit KI in Bing Designer durch heise online / dmk)

IT-Sicherheitsforscher haben Malware-Kampagnen mit dem StrelaStealer beobachtet. Von mehr als 100 EU- und US-Einrichtungen wollten Angreifer E-Mail-Zugänge.

StrelaStealer heißt die Malware [1], die Palo-Alto-Forscher der Unit 42 jüngst in Malware-Kampagnen entdeckt haben. Hunderte Organisationen aus den USA und in der EU seien im Visier der Cyberkriminellen gewesen.

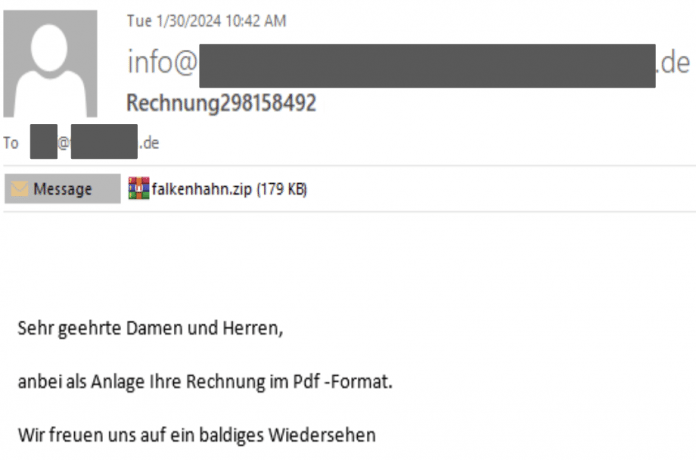

(Bild: Palo Alto / Unit 42)

Wie die IT-Forscher von Palo Altos Unit 42 in einer Mitteilung [2] schreiben, tauchte die Malware bereits im Jahr 2022 erstmals auf. Seitdem hätten die Drahtzieher dahinter mehrere große E-Mail-Kampagne zur Verbreitung gestartet und es sehe nicht so aus, als ob sie nachließen. Jüngst gab es E-Mail-Kampagnen, bei denen mehr als 100 Organisationen quer durch Europa und den USA angegriffen wurden und die Opfer dazu verleiten sollte, schlussendlich die StrealStealer-Malware-DLL auszuführen.

StrelaStealer: Versuche, der Erkennung zu entgehen

Zwischen den einzelnen E-Mail-Kampagnen änderten die Angreifer die Dateiformate der E-Mail-Anhänge, um der Erkennung mit zuvor erstellten Signaturen zu entgehen. Die Täter aktualisieren auch die DLL mit dem Schadcode häufig, um den Schadcode besser zu verschleiern und Anti-Analyse-Tricks umzusetzen, schreiben die IT-Forscher weiter.

Die letzten größeren Angriffswellen fanden im vergangenen November statt, Unit 42 hat Ende Januar und Anfang Februar neue Kampagnen entdeckt. Die Kampagnen nutzen lokalisierte E-Mails, die Betreffzeilen drehen sich um Rechnungen, Factura, Invoice#### und ähnliche Begriffe, die Aufmerksamkeit erzeugen sollen. Ein Dateianhang solle jene Rechnung enthalten.

Diese Mails gingen zum allergrößten Teil an Firmen aus dem Sektor "High Tech", bereits deutlich dahinter folgen Finanzen, Juristerei oder Produktion/Herstellung. Weiter abgeschlagen liegen staatliche Einrichtungen und Behörden sowie der Energie- oder Versicherungssektor.

Die Malware StrelaStealer

Ursprünglich nutzten die Täter .iso-Dateien, in denen eine .lnk- und eine .html-Datei lagen. Der Doppelklick auf die .lnk-Datei hat die HTML-Datei ausgeführt und rundll32.exe zum Herunterladen der Malware aufgerufen. Die aktuellen Varianten haben eine ZIP-Datei als E-Mail-Anhang. Darin enthalten ist eine JScript-Datei. Diese Datei erzeugt beim Ausführen eine Base64-kodierte Datei und eine Batch-Datei. Die Base64-verschlüsselte Datei entschlüsselt die Malware mit dem certutil -f decode-Befehl, woraus eine DLL-Datei entsteht, die durch die exportierte Funktion hello mit rundll32.exe gestartet wird.

Die IT-Forscher erläutern zudem die weitere Verschlüsselung der Malware detaillierter. Hauptaufgabe von StrelaStealer sei das Abziehen von E-Mail-Log-in-Daten aus bekannten E-Mail-Programmen, die der Schädling an die Command-and-Control-Server der kriminellen Drahtzieher schickt, führen die Autoren aus. In ihrer Analyse listen die IT-Forscher von Unit 42 [3] noch Indicators of Compromise (IOCs) auf, anhand derer Interessierte untersuchen können, ob ihre Systeme mit StrelaStealer befallen sind.

(dmk [4])

URL dieses Artikels:

https://www.heise.de/-9665204

Links in diesem Artikel:

[1] https://www.heise.de/thema/Malware

[2] https://unit42.paloaltonetworks.com/strelastealer-campaign/

[3] https://unit42.paloaltonetworks.com/strelastealer-campaign/

[4] mailto:dmk@heise.de

Copyright © 2024 Heise Medien